चेतावनी: एंड्रॉइड मैलवेयर आपका पेपल अकाउंट खाली कर सकता है

विज्ञापन

यह कोई आश्चर्य की बात नहीं है कि 2018 के अंत में साइबर स्पेस की कहानियों का उचित हिस्सा था। हमेशा की तरह, ऑनलाइन गोपनीयता, डेटा सुरक्षा, और साइबर सुरक्षा की दुनिया में इतना कुछ चल रहा है कि इसे बनाए रखना मुश्किल है।

हमारा मासिक सुरक्षा डाइजेस्ट आपको हर महीने सबसे महत्वपूर्ण सुरक्षा और गोपनीयता समाचार पर नज़र रखने में मदद करेगा। यहाँ दिसंबर 2018 में क्या हुआ!

1. एंड्रॉइड मैलवेयर पेपाल खातों से चोरी करता है

ईएसईटी में दिसंबर सुरक्षा विशेषज्ञों के माध्यम से मिडवे ने एक नए एंड्रॉइड मैलवेयर की खोज की घोषणा की, जो सीधे पेपल खातों से पैसे चुराते हैं - यहां तक कि दो-कारक प्रमाणीकरण के साथ 3 जोखिम और डाउनसाइड टू-फैक्टर प्रमाणीकरण 3 जोखिम और डाउनसाइड टू-फैक्टर प्रमाणीकरण दो के लिए दो -सक्रिय प्रमाणीकरण का उपयोग पिछले एक दशक में हुआ है। लेकिन यह एकदम सही नहीं है, और अगर आप सावधान नहीं हैं तो आप वापस आ सकते हैं। यहाँ कुछ अनदेखी की गई हैं। अधिक पढ़ें ।

ईएसईटी सुरक्षा शोधकर्ताओं ने उपरोक्त वीडियो का विमोचन किया कि मैलवेयर कैसे काम करता है।

आप उस वीडियो में क्या देख रहे हैं, शोधकर्ता उनके 2FA कोड के साथ एक परीक्षण खाते में प्रवेश कर रहा है। जैसे ही शोधकर्ता उनके 2FA कोड में प्रवेश करता है, खाता भुगतान को पूर्व-कॉन्फ़िगर खाते में स्वचालित कर देता है। इस मामले में, भुगतान विफल हो गया क्योंकि यह भुगतान को संसाधित करने के लिए पर्याप्त धन के बिना एक परीक्षण खाता था।

मैलवेयर एक बैटरी ऑप्टिमाइज़ेशन ऐप के रूप में आता है, जिसे ऑप्टिमाइज़ेशन एंड्रॉइड कहा जाता है। अन्य बैटरी ऑप्टिमाइज़ेशन ऐप के दसियों समान लोगो का उपयोग करते हैं, साथ ही समान रूप से विनीत नामों की विशेषता भी।

एक बार स्थापित होने के बाद, ऑप्टिमाइज़ करें एंड्रॉइड उपयोगकर्ता को "सक्षम आंकड़े" के रूप में प्रच्छन्न एक दुर्भावनापूर्ण एक्सेस सेवा चालू करने का अनुरोध करता है, यदि उपयोगकर्ता सेवा को सक्षम करता है, तो दुर्भावनापूर्ण ऐप आधिकारिक पेपल ऐप के लिए लक्ष्य प्रणाली की जांच करता है और यदि पाया जाता है, तो मैलवेयर एक पेपल को ट्रिगर करता है। नोटिफिकेशन अलर्ट पीड़ित को एप खोलने के लिए प्रेरित करता है।

"एक बार जब उपयोगकर्ता पेपाल ऐप खोलता है और लॉग इन करता है, तो दुर्भावनापूर्ण पहुंच सेवा (यदि उपयोगकर्ता द्वारा पहले सक्षम की जाती है) हमलावर के पेपाल पते पर पैसे भेजने के लिए उपयोगकर्ता के क्लिकों की नकल करता है।" ESET अनुसंधान ब्लॉग 2FA चोरी पर विस्तृत करता है।, भी।

“क्योंकि मैलवेयर पेपाल लॉगिन क्रेडेंशियल चोरी करने पर भरोसा नहीं करता है और इसके बजाय उपयोगकर्ताओं को आधिकारिक पेपल ऐप में स्वयं लॉग इन करने की प्रतीक्षा करता है, यह पेपल के दो-कारक प्रमाणीकरण (2FA) को भी बायपास करता है। 2FA वाले उपयोगकर्ताओं ने लॉग-इन के भाग के रूप में बस एक अतिरिक्त कदम पूरा करने में सक्षम किया, जैसे कि वे सामान्य रूप से होते हैं - लेकिन इस ट्रोजन के हमले के प्रति संवेदनशील होते हुए भी 2FA का उपयोग नहीं करने वाले के रूप में समाप्त होते हैं। ”

2. चीनी सैन्य हैकर्स ब्रीच प्राइवेट ईयू राजनयिक संचार

यूएस सिक्योरिटी आउटफिट एरिया 1 विस्तृत है कि कैसे पीपुल्स लिबरेशन आर्मी साइबर अभियान को कई वर्षों के लिए निजी यूरोपीय संघ के संचार तक पहुंच मिली है।

"नवंबर 2018 के अंत में, क्षेत्र 1 सुरक्षा ने पाया कि फ़िशिंग के माध्यम से इस अभियान को सफलतापूर्वक साइप्रस के विदेश मंत्रालय के कंप्यूटर नेटवर्क तक पहुंच प्राप्त हुई, जो यूरोपीय संघ द्वारा विदेश नीति के मामलों में सहयोग की सुविधा के लिए उपयोग किया जाने वाला संचार नेटवर्क है, " क्षेत्र 1 एक ब्लॉग पोस्ट में समझाया गया।

“यह नेटवर्क, COREU के रूप में जाना जाता है, 28 यूरोपीय संघ के देशों, यूरोपीय संघ की परिषद, यूरोपीय बाहरी कार्रवाई सेवा और यूरोपीय आयोग के बीच संचालित होता है। यह विदेशी नीति निर्माण की यूरोपीय संघ प्रणाली में एक महत्वपूर्ण उपकरण है। "

प्रतीत होता है कि हैक बहुत ही मूल है। हैकर्स ने नेटवर्क एडमिनिस्ट्रेटर और अन्य वरिष्ठ कर्मचारियों से साख चुरा ली। उन्होंने नेटवर्क में उच्च-स्तरीय पहुंच प्राप्त करने के लिए क्रेडेंशियल्स का उपयोग किया जहां उन्होंने प्लगएक्स मैलवेयर स्थापित किया, जिससे जानकारी चोरी करने के लिए लगातार पिछले दरवाजे का निर्माण किया गया।

नेटवर्क की खोज करने और मशीन से मशीन तक जाने के बाद, हैकर्स ने COREU नेटवर्क से सभी डिप्लोमैटिक केबल्स को स्टोर करने वाले रिमोट फाइल सर्वर को ढूंढ लिया।

न्यूयॉर्क टाइम्स केबल्स की सामग्री पर विस्तृत करता है, जिसमें यूरोपीय संघ की चिंता राष्ट्रपति ट्रम्प के साथ-साथ रूस, चीन और ईरान के बारे में यूरोपीय-व्यापी चिंताएँ हैं।

3. $ 1m स्कैम द्वारा बच्चों के चैरिटी हिट को बचाएं

ब्रिटिश चैरिटी के अमेरिकी विंग, सेव द चिल्ड्रन को बिजनेस ईमेल कंप्रोमाइज (BEC) हमले के माध्यम से $ 1 मिलियन का घोटाला किया गया था।

एक हैकर ने एक कर्मचारी ईमेल खाते से समझौता किया और अन्य कर्मचारियों को कई नकली चालान भेजे। हैकर ने दावा किया कि पाकिस्तान में एक स्वास्थ्य केंद्र के लिए सौर पैनल प्रणाली के लिए कई भुगतान आवश्यक थे।

सेव द चिल्ड्रन की सिक्योरिटी टीम को जब तक पता चला कि क्या चल रहा है, पैसे जापानी बैंक के खाते में जमा हो चुके थे। हालाँकि, उनकी बीमा पॉलिसी की बदौलत, सेव द चिल्ड्रन ने सभी $ 112, 000 की वसूली की।

दुर्भाग्य से, बिजनेस ईमेल कंप्रोमाइज के माध्यम से पैसे बचाने में बच्चे अकेले से बहुत दूर हैं।

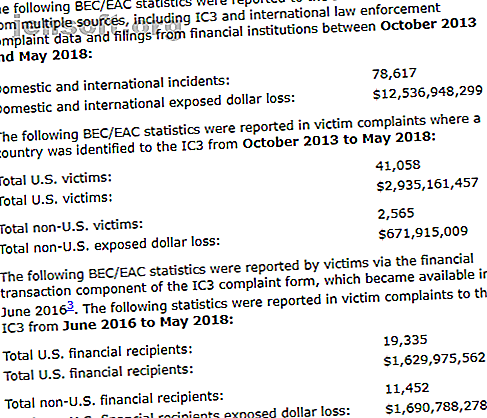

एफबीआई का अनुमान है कि अक्टूबर 2013 और मई 2018 के बीच कारोबार 12 बिलियन डॉलर से अधिक का नुकसान हुआ। चैरिटीज एक पका लक्ष्य बनाते हैं, साथ ही, कई हैकर्स यह मानकर चलते हैं कि गैर-मुनाफे में बुनियादी या शिथिल सुरक्षा पद्धतियां होंगी।

यूके सरकार ने पाया कि पिछले 5 महीनों के भीतर £ 5 मिलियन से अधिक की आय के साथ ब्रिटेन आधारित चैरिटी के 73 प्रतिशत को लक्षित किया गया था। अंत में, अगारी के सुरक्षा शोधकर्ताओं ने एक बड़े पैमाने पर बीईसी घोटाले की घटनाओं को उजागर किया, जिसने लक्षित करने के लिए 50, 000 अधिकारियों की पहचान करने के लिए वाणिज्यिक लीड जनरेशन सेवाओं का उपयोग किया।

कुछ ईमेल सुरक्षा बिंदुओं की आवश्यकता है? निःशुल्क MakeUseOf ईमेल सुरक्षा पाठ्यक्रम उठने और चलने वाला है। यहीं साइन अप करें अभी लॉन्च किया गया है: आपके ईमेल को सुरक्षित करने के लिए नि: शुल्क ईमेल सुरक्षा कोर्स लॉन्च किया गया: 7 दिनों के लिए अपने इनबॉक्स को सुरक्षित करने के लिए नि: शुल्क ईमेल सुरक्षा पाठ्यक्रम। 7 ईमेल। यह आपकी ईमेल सुरक्षा को हमेशा के लिए बदलने का समय है। साइन अप करें और अपने इनबॉक्स को रिबूट करें। कोर्स आज लॉन्च हुआ। अधिक पढ़ें !

4. अमेज़ॅन ग्राहक पीड़ित प्री-क्रिसमस फ़िशिंग अभियान

उपभोक्ताओं के लिए क्रिसमस एक मुश्किल समय है। बहुत कुछ चल रहा है। साइबर अपराधियों ने उस भ्रम और तनाव का फायदा उठाने की कोशिश की, जो कई लोग अमेज़न ऑर्डर कन्फर्मेशन ईमेल के आसपास केंद्रित बड़े पैमाने पर दुर्भावनापूर्ण स्पैम अभियान शुरू करके बिल्ड-अप में महसूस करते हैं।

एजवे के लिए शोधकर्ताओं ने अभियान की खोज की और जल्दी से महसूस किया कि अंतिम लक्ष्य खतरनाक ग्राहकों को खतरनाक Emotet बैंकिंग ट्रोजन को डाउनलोड करने में अमेज़ॅन ग्राहकों को धोखा देना था।

पीड़ितों को एक मानकीकृत अमेज़ॅन ऑर्डर पुष्टिकरण प्रपत्र प्राप्त होता है, जिसमें एक ऑर्डर संख्या, भुगतान सारांश और एक अनुमानित डिलीवरी की तारीख होती है। ये सभी नकली हैं, लेकिन स्पैमर्स इस तथ्य पर भरोसा करते हैं कि बहुत से लोग खरीदारी की दिग्गज कंपनी से कई पैकेजों का ऑर्डर करते हैं और ध्यान नहीं देंगे।

हालाँकि, ईमेल में एक अंतर है। वे उन वस्तुओं को प्रदर्शित नहीं करते हैं जिन्हें शिप किया जा रहा है। इसके बजाय, स्कैमर्स पीड़ित को ऑर्डर विवरण बटन को हिट करने के लिए निर्देशित करते हैं। ऑर्डर का विवरण बटन एक दुर्भावनापूर्ण वर्ड डॉक्यूमेंट डाउनलोड करता है, जिसका नाम order_details.doc है ।

आप ऊपर की छवि में अंतर देख सकते हैं। ईमेल में गलत अमेजन सिफारिश और अमेजन अकाउंट लिंक पर भी ध्यान दें।

जब पीड़ित दस्तावेज़ खोलता है, तो Word उपयोगकर्ता को एक सुरक्षा चेतावनी दिखाता है, जिसमें यह सलाह दी जाती है कि "कुछ सक्रिय सामग्री अक्षम कर दी गई है।" यदि उपयोगकर्ता इस चेतावनी के माध्यम से क्लिक करता है, तो एक मैक्रो ट्रिगर होता है जो एक PowerShell कमांड निष्पादित करता है। कमांड Emotet Trojan को डाउनलोड और इंस्टॉल करता है।

यदि आपको लगता है कि आपने मैलवेयर डाउनलोड कर लिया है, तो MakeUseOf मैलवेयर हटाने गाइड की जाँच करें पूर्ण मैलवेयर हटाने गाइड पूर्ण मैलवेयर हटाने गाइड मैलवेयर इन दिनों हर जगह है, और आपके सिस्टम से मैलवेयर का उन्मूलन एक लंबी प्रक्रिया है, जिसके लिए मार्गदर्शन की आवश्यकता होती है। यदि आपको लगता है कि आपका कंप्यूटर संक्रमित है, तो यह वह मार्गदर्शक है जिसकी आपको आवश्यकता है। अपने सिस्टम को सहेजना कैसे शुरू करें, इसके टिप्स के लिए और पढ़ें।

5. यूएस ने चीनी हैकर्स का संकेत दिया

अमेरिका ने दो चीनी हैकर्स को चीनी राज्य समर्थित हैकिंग ग्रुप, एपीटी 10 के मजबूत लिंक के साथ शामिल किया है।

न्याय विभाग का आरोप है कि झांग शिलॉन्ग और झू हुआ ने 45 से अधिक सरकारी संगठनों और अन्य महत्वपूर्ण अमेरिकी-आधारित व्यवसायों से निजी डेटा के "सैकड़ों गीगाबाइट" चुराए हैं।

DoJ विज्ञप्ति के अनुसार, "कम से कम या लगभग 2006 तक या 2018 में या इसके बारे में APT10 समूह के सदस्यों, जिनमें से झू और झांग भी शामिल हैं, ने दुनिया भर के कंप्यूटर सिस्टम में घुसपैठ के व्यापक अभियान चलाए।" "APT10 ग्रुप ने साजिश के दौरान अपने अभियानों को आरंभ करने, सुविधा प्रदान करने और निष्पादित करने के लिए कुछ समान ऑनलाइन सुविधाओं का उपयोग किया।"

यह जोड़ी अन्य पश्चिमी सरकारों के लिए भी जानी जाती है। 2014 में वापस हुए हमलों की एक और श्रृंखला 12 अलग-अलग देशों में सेवा प्रदाताओं के नेटवर्क में हैकिंग की जोड़ी रखती है।

न्याय विभाग ने आस्ट्रेलिया, कनाडा, जापान, न्यूजीलैंड में अधिकारियों की घोषणा के बाद और यूके ने सरकारी बयानों में संबंधित एजेंसियों और व्यवसायों के कारोबार को हैक करने के लिए औपचारिक रूप से चीन को जिम्मेदार ठहराया।

"चीनी अभिनेताओं द्वारा बौद्धिक संपदा और संवेदनशील व्यावसायिक जानकारी को लक्षित करने के लिए किए गए ये कार्य संयुक्त राज्य अमेरिका और दुनिया भर में कंपनियों की आर्थिक प्रतिस्पर्धा के लिए बहुत वास्तविक खतरा पेश करते हैं, " अमेरिकी विदेश मंत्री, माइकल पोम्पेओ और द्वारा जारी एक संयुक्त बयान में कहा गया है, होमलैंड सिक्योरिटी के सचिव, कर्स्टजेन नीलसन।

“हम दुर्भावनापूर्ण अभिनेताओं को उनके व्यवहार के लिए जिम्मेदार ठहराते रहेंगे, और आज संयुक्त राज्य अमेरिका हमारे संकल्प को प्रदर्शित करने के लिए कई कार्रवाई कर रहा है। हम दृढ़ता से चीन से साइबर स्पेस में जिम्मेदारी से काम करने की अपनी प्रतिबद्धता का पालन करने का आग्रह करते हैं और दोहराते हैं कि अमेरिका हमारे हितों की रक्षा के लिए उचित उपाय करेगा। '

दिसंबर सुरक्षा राउंडअप

वे दिसंबर 2018 से शीर्ष सुरक्षा कहानियों में से पांच हैं। लेकिन बहुत अधिक हुआ; हमारे पास यह सब विस्तार से सूचीबद्ध करने के लिए जगह नहीं है। यहां पांच और दिलचस्प सुरक्षा कहानियां हैं जो पिछले महीने हुई थीं:

- अत्यंत विनाशकारी ईरानी-लिंक्ड शामून मालवेयर सऊदी अरब और यूएई में फिर से दिखाई दिया।

- ऑस्ट्रेलियाई सरकार ने अपने हास्यास्पद एन्क्रिप्शन बैकडोर कानून को लागू किया।

- ESET लिनक्स ऑपरेटिंग सिस्टम के लिए 21 नए मैलवेयर उपभेदों [PDF] का विस्तार करते हुए अनुसंधान जारी करता है।

- साइबर क्रिमिनल्स सक्रिय मालवेयर को कमांड जारी करने के लिए ट्विटर पर डैंक मेमेस पोस्ट करते हैं।

- नासा ने एक डेटा उल्लंघन का खुलासा किया जो अक्टूबर 2018 में हुआ था; प्रभावित के अंतिम विवरण अभी भी अज्ञात हैं।

वाह, सुरक्षा में वर्ष का अंत क्या है। साइबर सुरक्षा की दुनिया लगातार विकसित हो रही है। हर चीज पर नज़र रखना पूर्णकालिक काम है। इसलिए हम हर महीने आपके लिए समाचारों के सबसे महत्वपूर्ण और सबसे दिलचस्प बिट्स को गोल करते हैं।

2019 के पहले महीने में जो कुछ भी हुआ उसके लिए फरवरी की शुरुआत में वापस देखें।

अभी भी छुट्टी पर हैं? 2019 में आने वाले पांच सबसे बड़े साइबर सुरक्षा खतरों के बारे में कुछ समय पढ़िए। 2019 के 5 सबसे बड़े साइबर सुरक्षा खतरों का खुलासा किया 2019 के 5 सबसे बड़े साइबर सुरक्षा खतरों का खुलासा किया ऑनलाइन सुरक्षा और सुरक्षा से संबंधित? आप आश्वस्त हो सकते हैं कि आपके उपकरण अभी सुरक्षित हैं, लेकिन अगले साल के बारे में क्या? अधिक पढ़ें ।

इसके बारे में अधिक जानें: अमेज़न, एंटी-मालवेयर, साइबर वारफेयर, हैकिंग, पेपाल।